CAPTCHA là thứ quá quen thuộc trong đời sống trực tuyến đến mức ta thường không mảy may suy nghĩ khi bấm “I’m not a robot”. Nhưng không phải mọi CAPTCHA đều vô hại — gần đây tôi gặp một chiêu tấn công tinh vi: CAPTCHA giả mạo yêu cầu bạn mở Command Prompt và dán lệnh, thực chất là cài mã độc. Bài viết này phân tích chi tiết cách thức hoạt động, dấu hiệu nhận biết và cách bạn — một game thủ tinh tế — có thể phản ứng an toàn khi gặp CAPTCHA đáng ngờ.

Email mở đầu: ba dấu hiệu khiến tôi cảnh giác

Tôi nhận được một email ngắn báo rằng “có bài viết trên một trang tin” kèm đường link. Ba điểm khiến tôi nghi ngay:

- Tên hiển thị khác với địa chỉ gửi — domain lại thuộc .cl (Chile), không liên quan đến nội dung.

- URL có khoảng trắng trước “.com”, dấu hiệu rời tránh bị quét tự động.

- Hình thức ngắn gọn, giống các chiêu lừa trên mạng xã hội: kích thích tò mò để click.

Khi nghi ngờ, tốt nhất là không tương tác trực tiếp với email. Thay vào đó tôi kiểm tra kỹ bằng công cụ tìm kiếm và phân tích domain.

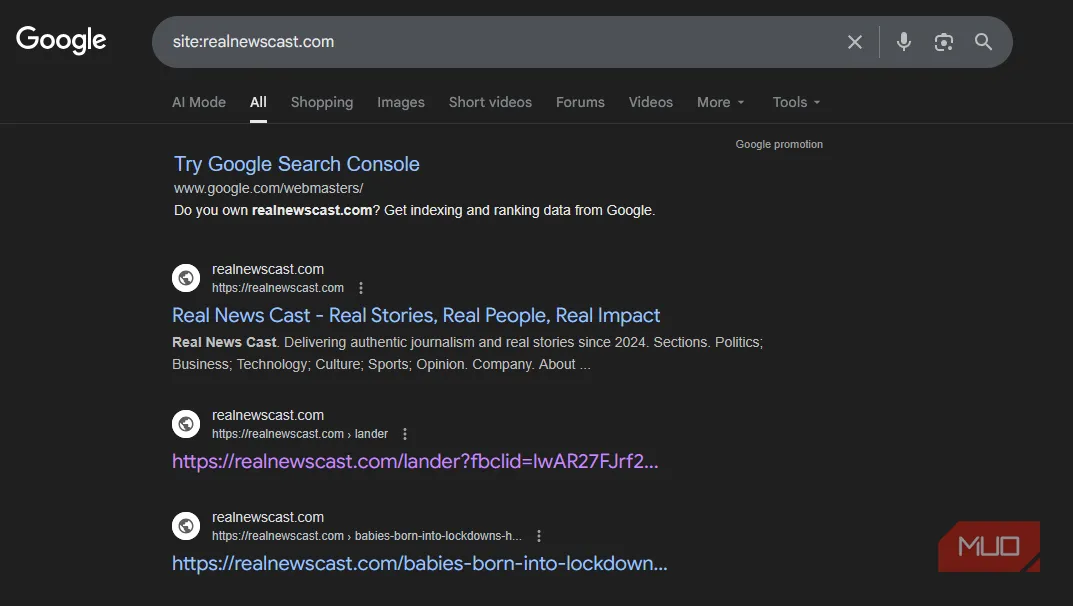

Kiểm tra tên miền và lịch sử trang

Tôi đã dùng tìm kiếm site: để xem nội dung index của domain — trang hiện ra nhưng chất lượng nội dung rất kém. Sau đó tôi mở Wayback Machine để xem lịch sử giao diện: trang xuất hiện nhiều giao diện khác nhau qua thời gian, đôi khi là trang “parked domain”, đôi khi giả dạng trang báo với nội dung rời rạc, khó coi.

Kết quả tìm kiếm site: cho domain đáng ngờ trên Google, cho thấy trang bị index nhưng nội dung kém chất lượng

Kết quả tìm kiếm site: cho domain đáng ngờ trên Google, cho thấy trang bị index nhưng nội dung kém chất lượng

Những trang như vậy thường là “junk site” hoặc đã bị xâm nhập để làm nền tảng phát tán mã độc. Việc nó tồn tại lâu trong lịch sử ảnh hưởng tới giả thuyết: có thể bị lợi dụng nhiều lần, hoặc từng là trang hợp pháp rồi bị hack.

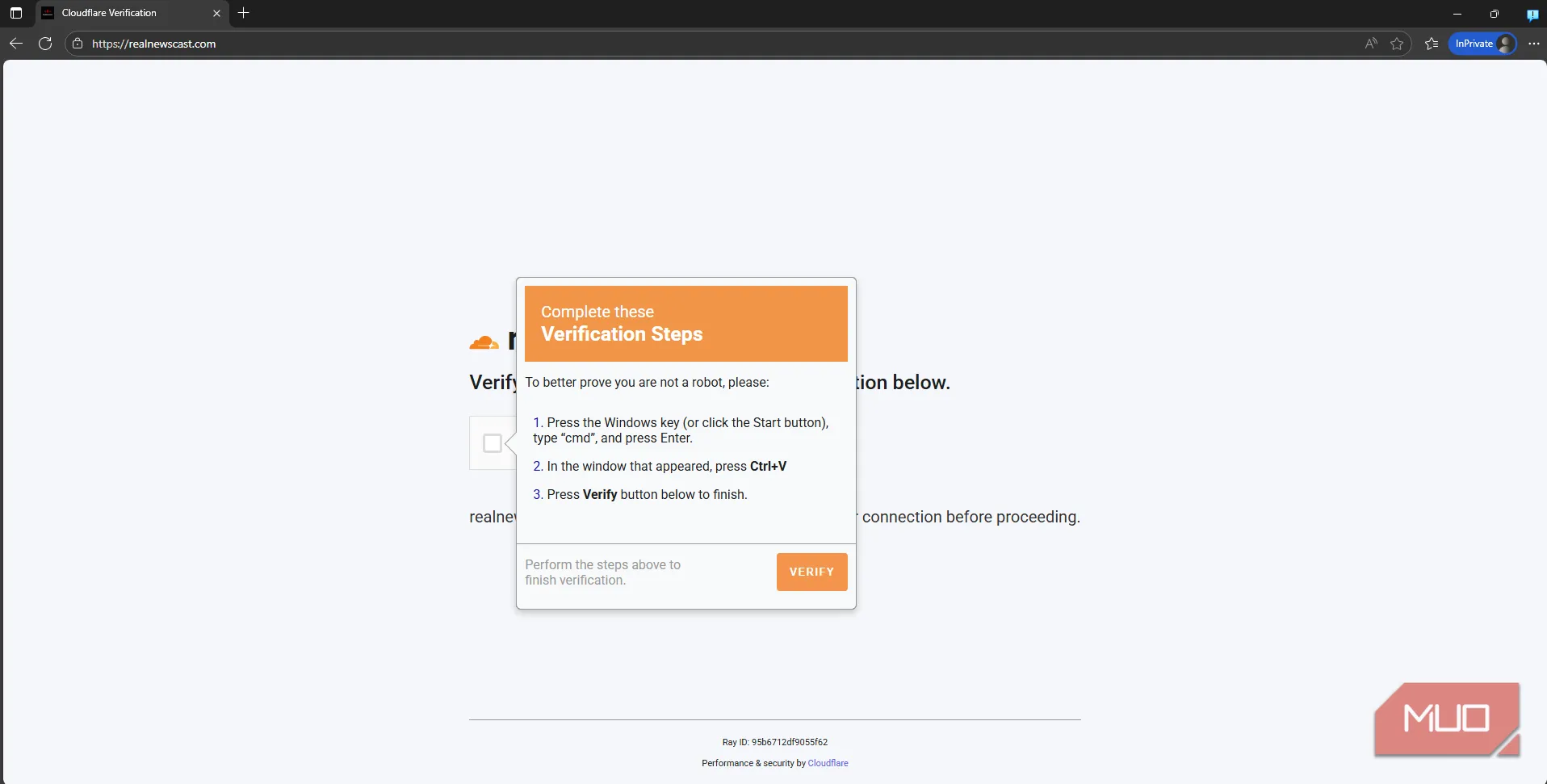

Phương thức tấn công: CAPTCHA giả mạo dụ chạy lệnh

Khi truy cập URL, thay vì nội dung tin tức, tôi gặp một CAPTCHA giống Cloudflare yêu cầu xác minh. Điểm khác biệt chết người là sau khi bấm “I’m not a robot”, một popup hiện hướng dẫn bạn mở Command Prompt, nhấn Ctrl+V và bấm “Verify”.

Hệ thống đang đặt sẵn một chuỗi lệnh độc hại vào clipboard của bạn. Nếu bạn dán và chạy, lệnh đó sẽ tải mã độc và thực thi — khi đó mọi chuyện đã xong: phần mềm đánh cắp mật khẩu trình duyệt, ví tiền mã hóa và dữ liệu nhạy cảm khác sẽ có đường vào máy.

Ví dụ CAPTCHA giả mạo mô phỏng Cloudflare yêu cầu dán lệnh để xác thực, một thủ đoạn lừa đảo nguy hiểm

Ví dụ CAPTCHA giả mạo mô phỏng Cloudflare yêu cầu dán lệnh để xác thực, một thủ đoạn lừa đảo nguy hiểm

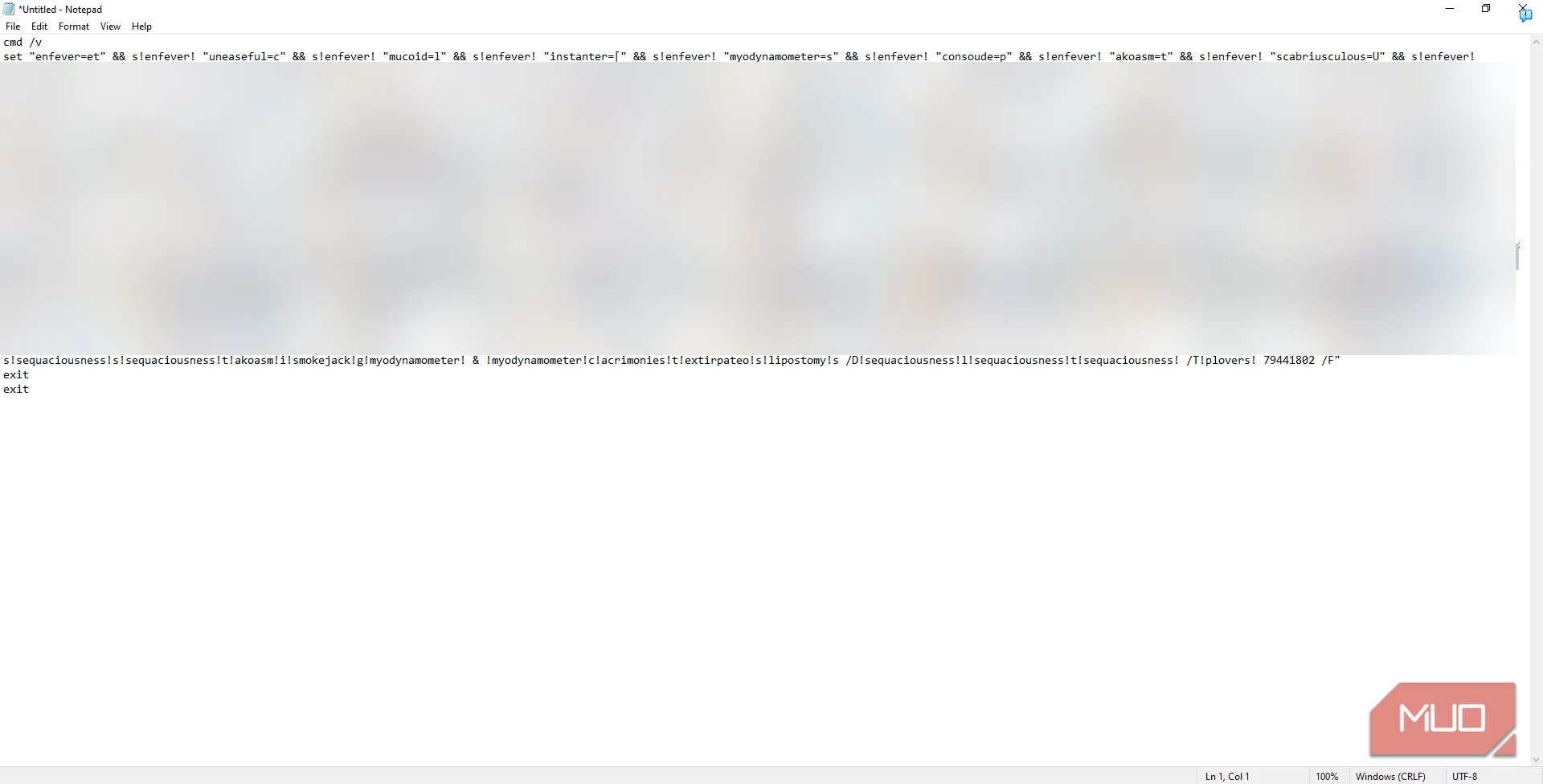

Tôi đã sao chép nội dung clipboard sang Notepad để kiểm tra — phát hiện một đoạn mã obfuscated, với nhiều biến và ký tự vô nghĩa nhằm che dấu mục tiêu thật sự. Phiên bản tấn công đôi khi còn yêu cầu dán vào ô Run, cũng cùng ý đồ: lừa người dùng tự thực thi mã.

Đoạn mã CMD độc hại được dán vào Notepad để phân tích, hiển thị nhiều biến nhằm đánh lừa người dùng không chuyên

Đoạn mã CMD độc hại được dán vào Notepad để phân tích, hiển thị nhiều biến nhằm đánh lừa người dùng không chuyên

Tại sao đây là một chiêu rất nguy hiểm

- Khác với link dẫn file tải, chiêu này trực tiếp lừa bạn làm hành động “thực thi” trên hệ thống — vượt qua lớp bảo vệ tự động.

- Nội dung lừa rất “chân thực”: ảnh hưởng Cloudflare, giao diện tương tự trang tin khiến người dùng khó phân biệt.

- Mã obfuscated làm cho ngay cả người dùng tò mò khi dán vào Run/CMD cũng khó nhận ra trước khi chạy.

Đây không còn là phishing thông thường mà là social engineering kết hợp kỹ thuật lưu clipboard — rất nguy hiểm với người dùng thiếu thận trọng.

Làm gì khi bạn gặp CAPTCHA đáng ngờ: hướng dẫn an toàn

Dưới đây là bước tôi khuyến nghị, đã thử nghiệm thực tế bằng sandbox/VM:

- Không bao giờ thực thi lệnh từ trang web lạ. Nếu trang yêu cầu mở CMD/Run và dán lệnh — đóng ngay lập tức.

- Nếu tò mò, sao chép nội dung (không chạy) và dán vào Notepad trên một hệ thống an toàn hoặc VM để phân tích. Tuyệt đối không dán vào hộp Run hay CMD thật.

- Kiểm tra tên miền bằng site:, Wayback Machine, WHOIS để xem lịch sử và registrar. Nếu nghi ngờ, báo cáo cho nhà đăng ký (tôi đã báo GoDaddy và trang có vẻ nhanh chóng bị chặn).

- Kiểm tra email gửi: so sánh tên hiển thị và địa chỉ, xem domain có hợp lý không. Tránh click link trực tiếp từ email lạ.

- Bật xác thực hai yếu tố (2FA) cho tài khoản quan trọng và dùng password manager để giảm rủi ro lộ mật khẩu.

- Cài phần mềm chống malware đáng tin cậy và cập nhật hệ điều hành, trình duyệt thường xuyên.

- Xóa clipboard nếu thấy có dữ liệu lạ: trên Windows, sao chép một chuỗi rỗng hoặc khởi động lại máy có thể làm sạch clipboard.

- Nếu nghi ngờ đã dán và chạy lệnh: ngắt kết nối mạng, quét hệ thống bằng phần mềm chống malware trên môi trường offline và cân nhắc phục hồi từ bản sao lưu sạch.

Kết luận

Chiêu CAPTCHA giả mạo là một dạng tấn công tinh vi dựa trên việc lừa người dùng tự thực thi mã — và nó dễ qua mặt cả những ai cẩn trọng nhưng thiếu hiểu biết kỹ thuật sâu. Kinh nghiệm thực tế của tôi (kiểm tra site:, dùng VM, Wayback và WHOIS, báo registrar, phân tích mã trong Notepad) cho thấy phản ứng nhanh và báo cáo có thể ngăn chặn thiệt hại.

Hãy nhớ: không website hợp pháp nào yêu cầu bạn chạy lệnh trên máy để “xác minh” bạn không phải robot. Nếu bạn gặp trường hợp tương tự, đóng trang, kiểm tra trên VM hoặc báo cáo ngay. Bạn đã từng gặp CAPTCHA đáng ngờ chưa? Chia sẻ trải nghiệm và chiến thuật của bạn ở phần bình luận để cùng bảo vệ cộng đồng game thủ chúng ta.